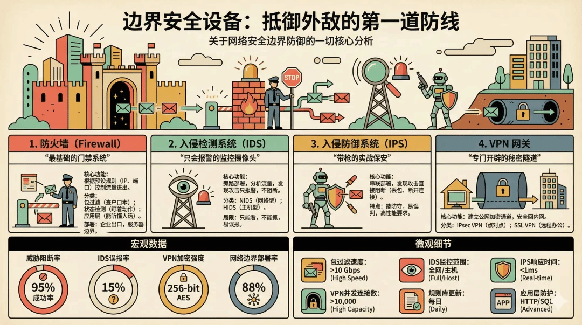

01 边界安全设备:抵御外敌的第一道防线

这一层的设备通常部署在网络出口或区域边界,就像小区的保安和门禁。

1. 防火墙 (Firewall)

“最基础的门禁系统”

· • 核心功能:根据预设规则(IP、端口)控制流量进出。

· • 分类:

· • 包过滤:查户口本(IP/端口),速度快但只会死板照做。

· • 状态检测:盯着你的动作(TCP三次握手),不按套路出牌的直接拒之门外。

· • 应用层防火墙:能听懂人话(HTTP协议),能防 SQL 注入等高级攻击。

· • 部署位置:企业出口网关、服务器区边界。

2. 入侵检测系统 (IDS)

“只会报警的监控摄像头”

· • 核心功能:旁路部署,分析流量,发现攻击只报警,不阻断。

· • 分类:

· • NIDS (网络型):挂在交换机镜像口,看全网。

· • HIDS (主机型):装在服务器里,看系统文件。

· • 局限:只能看,不能抓,而且容易误报(狼来了)。

3. 入侵防御系统 (IPS)

“带枪的实战保安”

· • 核心功能:串联部署,发现攻击直接阻断(丢包、断开连接)。

· • 特点:是在 IDS 基础上进化来的,能防守,但也容易因为误判把正常业务给掐了,所以对性能要求极高。

4. VPN 网关

“专门开辟的秘密隧道”

· • 核心功能:在公网上建立加密通道,让员工安全回家(回内网)。

· • 分类:

· • IPsec VPN:适合分公司连总部(点对点)。

· • SSL VPN:适合员工出差用浏览器/客户端连内网(远程办公)。

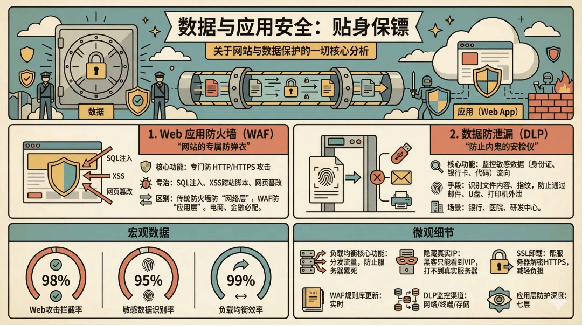

02 数据与应用安全:贴身保镖

这一层的设备专门保护最值钱的东西——网站(Web)和数据。

1. Web 应用防火墙 (WAF)

“网站的专属防弹衣”

· • 核心功能:专门防 HTTP/HTTPS 攻击。

· • 专治:SQL 注入、XSS 跨站脚本、网页篡改。

· • 区别:传统防火墙防的是“网络层”强攻,WAF 防的是“应用层”巧劲。电商、金融行业必配。

2. 数据防泄漏 (DLP)

“防止内鬼的安检仪”

· • 核心功能:监控敏感数据(身份证、银行卡、代码)的流向。

· • 手段:识别文件内容、指纹,防止通过邮件、U盘、打印机把机密带出去。

· • 场景:银行、医院、研发中心。

3. 负载均衡器 (Load Balancer)

“不仅是交警,也是掩体”

· • 核心功能:分发流量,防止服务器累死。

· • 安全作用:

· • 隐藏真实IP:黑客只能看到负载均衡的 VIP,打不到真实服务器。

· • SSL 卸载:帮服务器解密 HTTPS,减轻服务器负担。

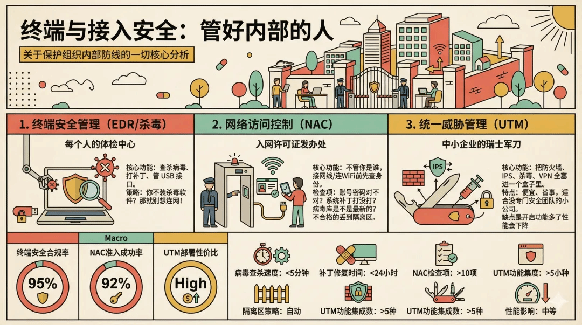

03 终端与接入安全:管好内部的人

堡垒往往是从内部攻破的,这层设备专门管“自己人”。

1. 终端安全管理 (EDR/杀毒)

“每个人的体检中心”

· • 核心功能:查杀病毒、打补丁、管 USB 接口。

· • 策略:你不装杀毒软件?那就别想连网!

2. 网络访问控制 (NAC)

“入网许可证发办处”

· • 核心功能:不管你是谁,接网线/连WiFi前先查身份。

· • 检查项:账号密码对不对?系统补丁打没打?病毒库是不是最新的?不合格的丢到隔离区。

3. 统一威胁管理 (UTM)

“中小企业的瑞士军刀”

· • 核心功能:把防火墙、IPS、杀毒、VPN 全塞进一个盒子里。

· • 特点:便宜、省事,适合没专门安全团队的小公司。缺点是开启功能多了性能会下降。

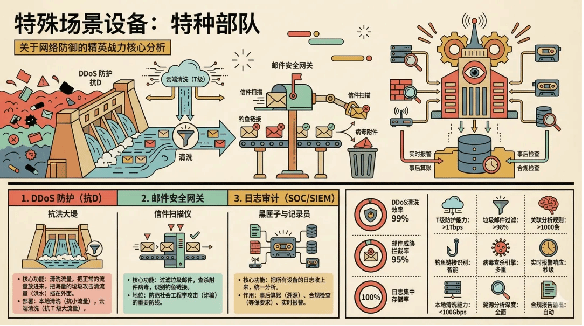

04 特殊场景设备:特种部队

1. DDoS 防护 (抗D)

“抗洪大堤”

· • 核心功能:清洗流量。把正常的流量放进来,把海量的垃圾攻击流量(洪水)挡在外面。

· • 部署:本地清洗(抗小流量),云端清洗(抗 T 级大流量)。

2. 邮件安全网关

“信件扫描仪”

· • 核心功能:过滤垃圾邮件,查杀附件病毒,识别钓鱼链接。

· • 地位:防范社会工程学攻击(诈骗)的重要防线。

3. 日志审计 (SOC/SIEM)

“黑匣子与记录员”

· • 核心功能:把所有设备的日志收上来,统一分析。

· • 作用:事后算账(溯源)、合规检查(等保要求)、实时报警。

安全是场持久战,没有绝对的安全,只有不断升级的防御体系!